Hacker muncul pada awal tahun 1960-an diantara para anggota organisasi mahasiswa Tech Model Railroad Club di Laboratorium Kecerdasan Artifisial Massachusetts Institute of Technology (MIT). Kelompok mahasiswa tersebut merupakan salah satu perintis perkembangan teknologi komputer dan mereka beroperasi dengan sejumlah komputer mainframe. Kata hacker pertama kali muncul dengan arti positif untuk menyebut seorang anggota yang memiliki keahlian dalam bidang komputer dan mampu membuat program komputer yang lebih baik dari yang telah dirancang bersama. Kemudian pada tahun 1983, analogi hacker semakin berkembang untuk menyebut seseorang yang memiliki obsesi untuk memahami dan menguasai sistem komputer. Pasalnya, pada tahun tersebut untuk pertama kalinya FBI menangkap kelompok kriminal komputer The 414s yang berbasis di Milwaukee AS. 414 merupakan kode area lokal mereka. Kelompok yang kemudian disebut hacker tersebut dinyatakan bersalah atas pembobolan 60 buah komputer, dari komputer milik Pusat Kanker Memorial Sloan-Kettering hingga komputer milik Laboratorium Nasional Los Alamos. Salah seorang dari antara pelaku tersebut mendapatkan kekebalan karena testimonialnya, sedangkan 5 pelaku lainnya mendapatkan hukuman masa percobaan.

Kemudian pada perkembangan selanjutnya muncul kelompok lain yang menyebut-nyebut diri hacker, padahal bukan. Mereka ini (terutama para pria dewasa) yang mendapat kepuasan lewat membobol komputer dan mengakali telepon (phreaking). Hacker sejati menyebut orang-orang ini 'cracker' dan tidak suka bergaul dengan mereka. Hacker sejati memandang cracker sebagai orang malas, tidak

bertanggung jawab, dan tidak terlalu cerdas. Hacker sejati tidak setuju jika dikatakan bahwa dengan menerobos keamanan seseorang telah menjadi hacker.

Para hacker mengadakan pertemuan setiap setahun sekali yaitu diadakan setiap pertengahan bulan Juli di Las Vegas. Ajang pertemuan hacker terbesar di dunia tersebut dinamakan Def Con. Acara Def Con tersebut lebih kepada ajang pertukaran informasi dan teknologi yang berkaitan dengan aktivitas hacking.

Pengertian Hacker dan Cracker

1. Hacker

Hacker adalah sebutan untuk mereka yang memberikan sumbangan yang bermanfaat kepada jaringan komputer, membuat program kecil dan membagikannya dengan orang-orang di Internet. Sebagai contoh : digigumi (Grup Digital) adalah sebuah kelompok yang mengkhususkan diri bergerak dalam bidang game dan komputer.

Digigumi ini menggunakan teknik teknik hexadecimal untuk mengubah teks yang terdapat di dalam game. Contohnya, game Chrono Trigger berbahasa Inggris dapat diubah menjadi bahasa Indonesia. Oleh karena itu, status Digigumi adalah hacker, namun bukan sebagai perusak. Hacker disini artinya, mencari, mempelajari dan mengubah sesuatu untuk keperluan hobi dan pengembangan dengan mengikuti legalitas yang telah ditentukan oleh developer game. Para hacker biasanya melakukan penyusupan-penyusupan dengan maksud memuaskan pengetahuan dan teknik. Rata - rata perusahaan yang bergerak di dunia jaringan global (internet) juga memiliki hacker. Tugasnya yaitu untuk menjaga jaringan dari kemungkinan perusakan pihak luar "cracker", menguji jaringan dari kemungkinan lobang yang menjadi peluang para cracker mengobrak - abrik jaringannya, sebagai contoh : perusahaan asuransi dan auditing "Price Waterhouse". Ia memiliki team hacker yang disebut dengan Tiger Team. Mereka bekerja untuk menguji sistem sekuriti client mereka.

2. Cracker

Cracker adalah sebutan untuk mereka yang masuk ke sistem orang lain dan cracker lebih bersifat destruktif, biasanya di jaringan komputer, mem-bypass password atau lisensi program komputer, secara sengaja melawan keamanan komputer, men-deface (merubah halaman muka web) milik orang lain bahkan hingga men-delete data orang lain, mencuri data dan umumnya melakukan cracking untuk keuntungan sendiri, maksud jahat, atau karena sebab lainnya karena ada tantangan. Beberapa proses pembobolan dilakukan untuk menunjukan kelemahan keamanan sistem.

Hirarki / Tingkatan Hacker

1. Elite

Ciri-ciri : mengerti sistem operasi luar dalam, sanggup mengkonfigurasi & menyambungkan jaringan secara global, melakukan pemrogramman setiap harinya, effisien & trampil, menggunakan pengetahuannya dengan tepat, tidak menghancurkan data-data, dan selalu mengikuti peraturan yang ada. Tingkat Elite ini sering disebut sebagai ?suhu?.

2. Semi Elite

Ciri-ciri : lebih muda dari golongan elite, mempunyai kemampuan & pengetahuan luas tentang komputer, mengerti tentang sistem operasi (termasuk lubangnya), kemampuan programnya cukup untuk mengubah program eksploit.

3. Developed Kiddie

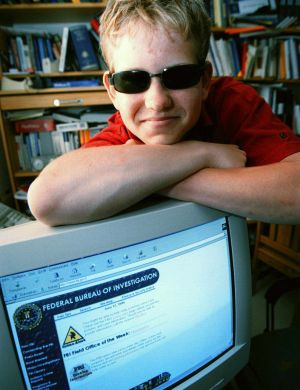

Ciri-ciri : umurnya masih muda (ABG) & masih sekolah, mereka membaca tentang metoda hacking & caranya di berbagai kesempatan, mencoba berbagai sistem sampai akhirnya berhasil & memproklamirkan kemenangan ke lainnya, umumnya masih menggunakan Grafik User Interface (GUI) & baru belajar basic dari UNIX tanpa mampu menemukan lubang kelemahan baru di sistem operasi.

4. Script Kiddie

Ciri-ciri : seperti developed kiddie dan juga seperti Lamers, mereka hanya mempunyai pengetahuan teknis networking yang sangat minimal, tidak lepas dari GUI, hacking dilakukan menggunakan trojan untuk menakuti & menyusahkan hidup sebagian pengguna Internet.

5. Lamer

Ciri-ciri : tidak mempunyai pengalaman & pengetahuan tapi ingin menjadi hacker sehingga lamer sering disebut sebagai ?wanna-be? hacker, penggunaan komputer mereka terutama untuk main game, IRC, tukar menukar software prirate, mencuri kartu kredit, melakukan hacking dengan menggunakan software trojan, nuke & DoS, suka menyombongkan diri melalui IRC channel, dan sebagainya. Karena banyak kekurangannya untuk mencapai elite, dalam perkembangannya mereka hanya akan sampai level developed kiddie atau script kiddie saja.

Cracker tidak mempunyai hirarki khusus karena sifatnya hanya membongkar dan merusak.

Kode Etik Hacker

1. Mampu mengakses komputer tak terbatas dan totalitas.

2. Semua informasi haruslah FREE.

3. Tidak percaya pada otoritas, artinya memperluas desentralisasi.

4. Tidak memakai identitas palsu, seperti nama samaran yang konyol, umur, posisi, dll.

5. Mampu membuat seni keindahan dalam komputer.

6. Komputer dapat mengubah hidup menjadi lebih baik.

7. Pekerjaan yang di lakukan semata-mata demi kebenaran informasi yang harus disebar luaskan.

8. Memegang teguh komitmen tidak membela dominasi ekonomi industri software tertentu.

9. Hacking adalah senjata mayoritas dalam perang melawan pelanggaran batas teknologi komputer.

10. Baik Hacking maupun Phreaking adalah satu-satunya jalan lain untuk menyebarkan informasi pada massa agar tak gagap dalam komputer.

Cracker tidak memiliki kode etik apapun.

Aturan Main Hacker

Gambaran umum aturan main yang perlu di ikuti seorang hacker seperti di jelaskan oleh Scorpio, yaitu:

· Di atas segalanya, hormati pengetahuan & kebebasan informasi.

· Memberitahukan sistem administrator akan adanya pelanggaran keamanan / lubang di keamanan yang anda lihat.

· Jangan mengambil keuntungan yang tidak fair dari hack.

· Tidak mendistribusikan & mengumpulkan software bajakan.

· Tidak pernah mengambil resiko yang bodoh ? selalu mengetahui kemampuan sendiri.

· Selalu bersedia untuk secara terbuka / bebas / gratis memberitahukan & mengajarkan berbagai informasi & metoda yang diperoleh.

· Tidak pernah meng-hack sebuah sistem untuk mencuri uang.

· Tidak pernah memberikan akses ke seseorang yang akan membuat kerusakan.

· Tidak pernah secara sengaja menghapus & merusak file di komputer yang dihack.

· Hormati mesin yang di hack, dan memperlakukan dia seperti mesin sendiri.

Hacker sejati akan selalu bertindak berlandaskan kode etik dan aturan main sedang cracker tidak mempunyai kode etik ataupun aturan main karena cracker sifatnya merusak.

Perbedaan Hacker dan Cracker

HACKER

1.Mempunyai kemampuan menganalisa kelemahan suatu sistem atau situs. Sebagai contoh : jika seorang hacker mencoba menguji situs Yahoo! dipastikan isi situs tersebut tak akan berantakan dan mengganggu yang lain. Biasanya hacker melaporkan kejadian ini untuk diperbaiki menjadi sempurna.

2.Hacker mempunyai etika serta kreatif dalam merancang suatu program yang berguna bagi siapa saja.

3. Seorang Hacker tidak pelit membagi ilmunya kepada orang-orang yang serius atas nama ilmu pengetahuan dan kebaikan.

CRACKER

1. Mampu membuat suatu program bagi kepentingan dirinya sendiri dan bersifat destruktif atau merusak dan menjadikannya suatu keuntungan. Sebagia contoh : Virus, Pencurian Kartu Kredit, Kode Warez, Pembobolan Rekening Bank, Pencurian Password E-mail/Web Server.

2. Bisa berdiri sendiri atau berkelompok dalam bertindak.

3. Mempunyai situs atau cenel dalam IRC yang tersembunyi, hanya orang-orang tertentu yang bisa mengaksesnya.

4. Mempunyai IP yang tidak bisa dilacak.

5. Kasus yang paling sering ialah Carding yaitu Pencurian Kartu Kredit, kemudian pembobolan situs dan mengubah segala isinya menjadi berantakan. Sebagai contoh : Yahoo! pernah mengalami kejadian seperti ini sehingga tidak bisa diakses dalam waktu yang lama, kasus clickBCA.com yang paling hangat dibicarakan tahun 2001 lalu.

Dua Jenis Kegiatan Hacking:

1. Social Hacking, yang perlu diketahui : informasi tentang system apa yang dipergunakan oleh server, siapa pemilik server, siapa Admin yang mengelola server, koneksi yang dipergunakan jenis apa lalu bagaimana server itu tersambung internet, mempergunakan koneksi siapa lalu informasi apa saja yang disediakan oleh server tersebut, apakah server tersebut juga tersambung dengan LAN di sebuah organisasi dan informasi lainnya.

2. Technical Hacking, merupakan tindakan teknis untuk melakukan penyusupan ke dalam system, baik dengan alat bantu (tool) atau dengan mempergunakan fasilitas system itu sendiri yang dipergunakan untuk menyerang kelemahan (lubang keamanan) yang terdapat dalam system atau service. Inti dari kegiatan ini adalah mendapatkan akses penuh kedalam system dengan cara apapun dan bagaimana pun.

Contoh Kasus Hacker:

1. Pada tahun 1983, pertama kalinya FBI menangkap kelompok kriminal komputer The 414s(414 merupakan kode area lokal mereka) yang berbasis di Milwaukee AS. Kelompok yang kemudian disebut hacker tersebut melakukan pembobolan 60 buah komputer, dari komputer milik Pusat Kanker Memorial Sloan-Kettering hingga komputer milik Laboratorium Nasional Los Alamos. Salah seorang dari antara pelaku tersebut mendapatkan kekebalan karena testimonialnya, sedangkan 5 pelaku lainnya mendapatkan hukuman masa percobaan.

2. Digigumi (Grup Digital) adalah sebuah kelompok yang mengkhususkan diri bergerak dalam bidang game dan komputer dengan menggunakan teknik teknik hexadecimal untuk mengubah teks yang terdapat di dalam game. Contohnya : game Chrono Trigger berbahasa Inggris dapat diubah menjadi bahasa Indonesia. Oleh karena itu, status Digigumi adalah hacker, namun bukan sebagai perusak.

3. Pada hari Sabtu, 17 April 2004, Dani Firmansyah, konsultan Teknologi Informasi (TI) PT Danareksa di Jakarta berhasil membobol situs milik Komisi Pemilihan Umum (KPU) di

http://tnp.kpu.go.id dan mengubah nama-nama partai di dalamnya menjadi nama-nama "unik", seperti Partai Kolor Ijo, Partai Mbah Jambon, Partai Jambu, dan lain sebagainya. Dani menggunakan teknik SQL Injection(pada dasarnya teknik tersebut adalah dengan cara mengetikkan string atau perintah tertentu di address bar browser) untuk menjebol situs KPU. Kemudian Dani tertangkap pada hari Kamis, 22 April 2004.

Akibat yang Ditimbulakan oleh Hacker dan Cracker

Hacker: membuat teknologi internet semakin maju karena hacker menggunakan keahliannya dalam hal komputer untuk melihat, menemukan dan memperbaiki kelemahan sistem keamanan dalam sebuah sistem komputer ataupun dalam sebuah software, membuat gairah bekerja seorang administrator kembali hidup karena hacker membantu administrator untuk memperkuat jaringan mereka.

Cracker: merusak dan melumpuhkan keseluruhan sistem komputer, sehingga data-data pengguna jaringan rusak, hilang, ataupun berubah.

Kesimpulan

Para hacker menggunakan keahliannya dalam hal komputer untuk melihat, menemukan dan memperbaiki kelemahan sistem keamanan dalam sebuah sistem komputer ataupun dalam sebuah software. Oleh karena itu, berkat para hacker-lah Internet ada dan dapat kita nikmati seperti sekarang ini, bahkan terus di perbaiki untuk menjadi sistem yang lebih baik lagi. Maka hacker dapat disebut sebagai pahlawan jaringan sedang cracker dapat disebut sebagai penjahat jaringan karena melakukan melakukan penyusupan dengan maksud menguntungkan dirinya secara personallity dengan maksud merugikan orang lain. Hacker sering disebut hacker putih (yang merupakan hacker sejati yang sifatnya membangun) dan hacker hitam (cracker yang sifatnya membongkar dan merusak).

Seluruh dunia kini sangat tergantung dengan komputer. Segala sistem kini telah terkomputerisasi, mulai dari perbankan, perdagangan, perbelanjaan, telekomunikasi, maupun informasi. Ini membuat kita di seluruh dunia sangat rentan terhadap serangan cyber.

Seluruh dunia kini sangat tergantung dengan komputer. Segala sistem kini telah terkomputerisasi, mulai dari perbankan, perdagangan, perbelanjaan, telekomunikasi, maupun informasi. Ini membuat kita di seluruh dunia sangat rentan terhadap serangan cyber. Pepatah mengatakan, sedia payung sebelum hujan. Dengan kata lain, lebih baik menyediakan dan mempersiapkan payung daripada basah kuyup kalau tiba-tiba hujan turun. Sama halnya dengan menggunakan komputer dan internet.

Pepatah mengatakan, sedia payung sebelum hujan. Dengan kata lain, lebih baik menyediakan dan mempersiapkan payung daripada basah kuyup kalau tiba-tiba hujan turun. Sama halnya dengan menggunakan komputer dan internet. Modus penjahat cyber adalah selalu mencari cara baru ketika cara mereka yang sebelumnya sudah terpatahkan. Hal inilah yang bakal mengancam pengguna internet di 2011. Selain tipuan-tipuan konvensional, waspadai pula 'kreativitas' baru para pelaku.

Modus penjahat cyber adalah selalu mencari cara baru ketika cara mereka yang sebelumnya sudah terpatahkan. Hal inilah yang bakal mengancam pengguna internet di 2011. Selain tipuan-tipuan konvensional, waspadai pula 'kreativitas' baru para pelaku.